应用简介

MifareClassicTool(简称MCT)是一款基于Android平台开发的开源/RFID读写工具,核心功能聚焦于MIFAREClassic智能卡的安全分析、功能测试与数据修改操作。日常生活中常见的门禁卡、公交卡、校园饭卡等,均属于该工具可支持的卡类范畴。在具体功能上,MCT能够读取智能卡的UID信息、各扇区数据并完成密钥验证,同时支持导出卡片的完整数据备份,以便用户留存或后续操作。

1、【卡片读写】

支持读取和写入/4KRFID标签的UID、扇区数据等。

2、【密钥管理】

内置常见密钥字典,支持自定义密钥文件,可进行暴力破解或验证已知密钥。

3、【克隆与模拟】

支持卡片数据克隆,部分设备可模拟MIFAREClassic卡片(如门禁卡、公交卡)。

4、【数据分析】

提供转储对比功能,可自动比对两张卡片的差异,方便批量复制。

1、【极速识别】NFC贴卡即读,平均2秒内可完成全扇区扫描。

2、【离线运行】无需联网,所有数据在本地加密存储,确保隐私与安全。

3、【开源免费】完全开源,无广告、无隐藏收费,代码透明可审计。

4、【多卡管理】支持保存多张卡片数据,可按使用场景自定义命名。

5、【智能感应】部分机型支持息屏刷卡,使用体验如同实体卡般便捷。

1、高效便捷

新手3分钟即可完成第一张卡复制,提供图形化界面和步骤指引。

2、环保低碳

减少塑料卡片损耗,一张手机搞定所有门禁,无广告干扰。

3、安全可靠

本地AES加密存储卡片数据,密钥文件可备份但永不上传原始数据。

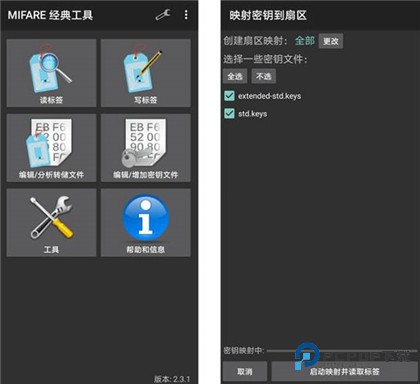

1、手机中安装MiFare Classic Tool (MCT),并开启手机的NFC

2、在MCT主界面点击“读标签”->勾选密钥文件(包含了常用的密钥)->把原卡置于手机NFC感应区,点击“启动映射并读取标签”

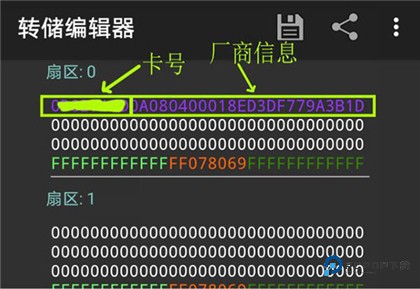

读取完成后可以看到如下界面,扇区0的第一行前8位就是卡号(UID)。我们要做的就是把卡号写入目标卡

点击右上方的“保存”按钮保存文件

3、把卡号写入目标卡

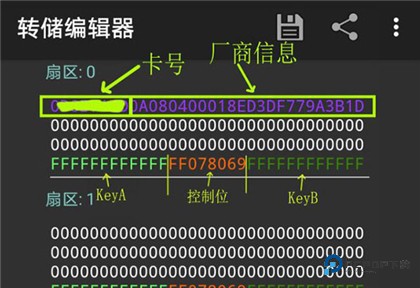

写之前先来了解一下密钥:

第4行分为三段,前后两段分别为密钥A(keyA)和密钥B(keyB),中间为控制位,用来控制KeyA和KeyB的可见性和读写权限等,一般默认为FF078069,KeyA和KeyB都能用来写入数据,要深入了解控制位可自行百度脑补。

写入方法1:

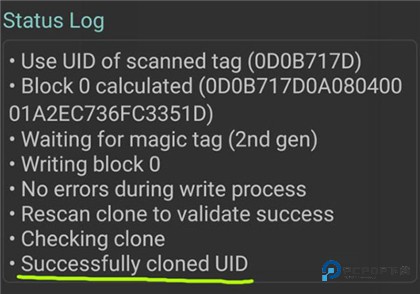

点击“工具”->“克隆UID”

把原卡卡号填入“UID to clone”,勾选“显示选项”,“The rest of block 0”不用改,这是卡号后面的厂商信息部分。

在“The key to write block 0”处填写目标卡有写入权限的密钥(keyA或keyB),一般新卡都是FFFF.....,且keyA和keyB都有写入权限。如果Key不对,同样可以用“读标签”的功能读取目标卡的数据查看keyA和keyB。

然后点击“CALCULATE BLOCK 0 AND CLONE UID”。

当下方日志栏出现“Waiting for magic tag(2nd gen)”时把目标卡置于NFC感应区就开始写入数据

写入完成后会提示克隆成功。

MifareClassicTool以开源、轻量与高实用性,在移动NFC工具中占据独特地位。其聚焦MIFARE Classic这一广泛应用但安全性较弱的卡类型,提供从基础读取到密钥破解的完整分析链路,既满足日常复制需求,也服务于安全研究场景。虽需一定技术门槛,但操作逻辑清晰,文档完善。作为非商业项目,它坚持透明与自由,未植入广告或限制功能,体现了极客精神。

应用信息

相关专题MORE +